Ocena skutków, ocena ryzyka, DPIA, PIA czy szacowanie ryzyka – już wiemy z poprzedniej części naszej serii Ocena ryzyka w RODO, że niekoniecznie oznaczają to samo.

Zaprowadziliśmy już porządek w tym zakresie! Czas na rzucenie światła na pozostałe zagadnienia dotyczące oceny ryzyka.

W artykule odpowiem na pytania: czy ocena ryzyka to proces, czy konieczne jest stosowanie określonej metodyki, kto powinien uczestniczyć w ocenie ryzyka. Zastanowimy się jak zabrać się za ocenę ryzyka, tak aby zrobić ją efektywnie i zgodnie z RODO.

Zapraszam do lektury!

- Część I: Ocena ryzyka w RODO – jak się za to zabrać? (cz.1) link: https://blog-daneosobowe.pl/ocena-ryzyka-w-rodo/

- Część III: Ocena ryzyka w RODO – jak się za to zabrać? (cz.3) link: https://blog-daneosobowe.pl/ocena-ryzyka-w-rodo-jak-sie-za-to-zabrac-cz-3/

Czy ocenę ryzyka należy traktować jako proces w ochronie danych osobowych?

Tak. Ocena ryzyka jest istotnym procesem – procesem budowania i wykazywania zgodności.

Według opinii Grupy Roboczej art. 29 (przyjętej następnie przez Europejską Radę Ochrony Danych) – ocena ryzyka jest dla Administratora danych ważnym narzędziem rozliczalności. Wszystko po to, żeby Administrator mógł wykazać przed Regulatorem, że w wyniku przeprowadzonej przez niego analizy zdiagnozowano właściwie zagrożenia i zastosowano adekwatne do wysokości ryzyk zabezpieczenia.

W tym miejscu warto bliżej przyjrzeć się treści art. 5 RODO z którego jasno wynika, że Administrator jest odpowiedzialny za przestrzeganie przepisów RODO i musi być w stanie wykazać ich przestrzeganie („rozliczalność”).

Jak już wiemy RODO wprowadziło zasadę podejścia opartego na ryzyku (tzw. „risk-based approach”), co w skrócie oznacza wdrożenie przez Administratora zasad, które pozwolą na wykazanie respektowania w jego organizacji przepisów RODO. Okazuje się, że w praktyce jest to nie lada wyczyn. Należy samodzielnie wybrać środki, które umożliwią stosowanie zasady rozliczalności.

Mogą to być:

- środki prawne: m.in. umowy powierzenia, ustalenia o współadministrowaniu, klauzule informacyjne, zgody.

- środki organizacyjne: m.in. powołanie IOD, ASI, szkolenia, upoważnienia, polityki, regulaminy, procedury, prowadzenie Rejestru czynności przetwarzania, ocena ryzyka.

- środki ochrony fizycznej i technicznej: m.in. monitoring wizyjny, zabezpieczenie aplikacji i systemów informatycznych.

Dodatkowo pozostają nam jeszcze obowiązki względem Regulatora: m.in. zgłaszanie incydentów, zgłaszanie IOD.

Patrząc na powyższą listę, można śmiało stwierdzić, że ocena ryzyka jest jednym ze środków, który będzie w znaczonej mierze pomocny w realizacji zasady rozliczalności.

Jak stosować ocenę ryzyka?

Już wiemy, że ocena ryzyka to proces, który ma na celu zapewnienie przez Administratora właściwego poziomu ochrony przetwarzanych przez niego danych.

Nasuwa się pytanie: czy możemy określić działania, które należy wziąć pod uwagę podczas oceny ryzyka?

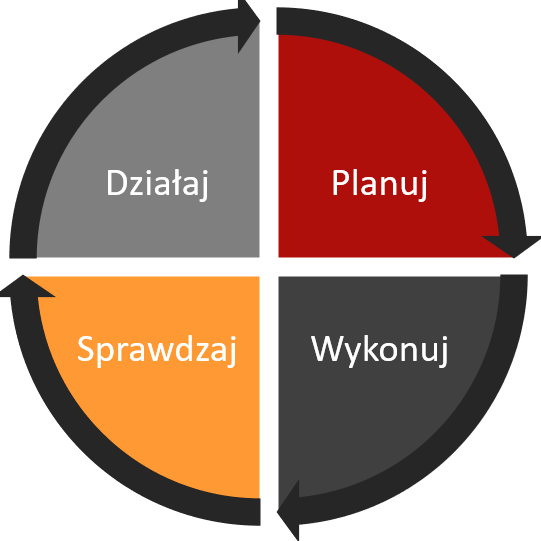

Tak. Z pomocą przychodzi koło opracowane przez amerykańskiego specjalistę statystyka Williama Edwardsa Deminga. Koło zwane również Cyklem Deminga, jest schematem wykorzystywanym w systemie zarządzania bezpieczeństwem informacji i służy do utrzymania i ciągłego doskonalenia tego systemu.

Źródło: Prezentacja „Analiza ryzyka a ocena skutków dla ochrony danych” Michał Mazur „Jak stosować podejście oparte na ryzyku”, grudzień 2019

Poszczególne etapy polegają na:

- Planowaniu – ustalenie kontekstu – określenie wszystkich informacji i uwarunkowań dot. organizacji (np. struktura rozmiar organizacji, korzystanie z usług firm zewnętrznych, środowisko prawne).

- Wykonaniu – mechanizmy kontrolne – opis i identyfikacja zastosowanych środków bezpieczeństwa i mechanizmów kontrolnych zapewniających realizację wymagań biznesowych, prawnych (np. opis procesów przetwarzania danych, podstawa prawna legalizująca przetwarzanie danych, źródło pozyskiwania danych, czas retencji, zabezpieczenia, ogólna ocena ryzyka).

- Sprawdzeniu – szacowanie ryzyka. Określamy prawdopodobieństwo i skutki ryzyka dla praw i wolności osoby, której dane dotyczą.

- Działaniu – postępowanie z ryzykiem. Podejmujemy decyzję jak postępujemy z oszacowanym ryzykiem – redukcja, akceptacja, unikanie, przeniesienie.

Metoda szacowania ryzyka wg RODO- czy istnieje?

Nie. RODO nie wskazuje metod szacowania ryzyka. Wybór metody leży po stronie Administratora.

W tym miejscu można podać kilka rozwiązań, których użycie można rozważyć.

Niektóre z nich zostały opracowane przed RODO, ale przedstawiają schematy, które są do zastosowania w obecnym stanie prawnym.

Należy pamiętać, że w przypadku korzystania z metod określonych w normach ISO nie mamy szacowania ryzka pod kątem praw i wolności osób, których dane dotyczą, lecz pod kątem Administratora. Jest to zatem inna perspektywa niż ta, której wymaga od nas RODO. Według Rozporządzenia bowiem obowiązkiem Administratora jest oszacowanie ryzyka z perspektywy osoby, której dane dotyczą. Przyjęcie zatem rozwiązań ISO bez ich modyfikacji w tym zakresie nie będzie dawało nam gwarancji prawidłowości wykonania DPIA. Podsumowując, wg. RODO: Szacujemy ryzyko z perspektywy osoby.

Oto przykłady niektórych rozwiązań:

- Metodyka zarządzania ryzykiem cyberprzestrzeni w systemach zarządzania bezpieczeństwem informacji podmiotów rządowych

Komitet Rady Ministrów ds. Cyfryzacji przyjął dokument 12 listopada 2015 r. i rekomendował administracji rządowej stosowanie określonej w nim metodyki.

- Norma ISO/IEC 27005:2011

Technika Informatyczna. Technika bezpieczeństwa Zarządzanie ryzykiem w bezpieczeństwie informacji – w zakresie dotyczącym analizy ryzyka.

- Norma ISO/IEC 29134:2018

Technika informatyczna. Techniki bezpieczeństwa. Wytyczne dotyczące oceny skutków dla prywatności.

- Wytyczne EROD

Wytyczne w polskiej wersji językowej dostępne są na stronie EROD.

- Wytyczne francuskiego Regulatora CNIL

- Opracowania ISACA

Opracowania można znaleźć na stronie ISACA. Online dostępne są także materiały szkoleniowe „Integrated Risk Management Essentials” oraz „Integrated Risk Management Essentials (Advanced Managerial).

- Sektorowe dokumenty unijne

Ramy oceny skutków dla ochrony danych i prywatności w zastosowaniach RFID

Masz do przeprowadzenia DPIA i potrzebujesz wsparcia?

Skorzystaj z pomocy naszych ekspertów. Sprawdzimy Twój proces przetwarzania danych pod kątem ryzyka naruszenia praw lub wolności osób fizycznych, dokonamy analizy legalności przetwarzania, ocenimy stosowane zabezpieczenia, sprawdzimy realizację obowiązków względem organu nadzoru i osób, których dane przetwarzasz. Przygotujemy plan naprawczy. Zobacz, w jaki sposób możemy Ci pomóc:Jak szacować poziom ryzyka – czy są gotowe rozwiązania?

Tak. Decyzja o wyborze metody pozostaje w rękach Administratora.

Jakie elementy należy wziąć pod uwagę? Tu przychodzi z pomocą treść motywu 76 RODO:

(76) Prawdopodobieństwo i powagę ryzyka naruszenia praw lub wolności osoby, której dane dotyczą, należy określić poprzez odniesienie się do charakteru, zakresu, kontekstu i celów przetwarzania danych. Ryzyko należy oszacować na podstawie obiektywnej oceny, w ramach której stwierdza się, czy z operacjami przetwarzania danych wiąże się ryzyko lub wysokie ryzyko.

Najczęściej stosowana jest jedna z poniższych metod:

- Ilościowa analiza ryzyka

- Jakościowa analiza ryzyka

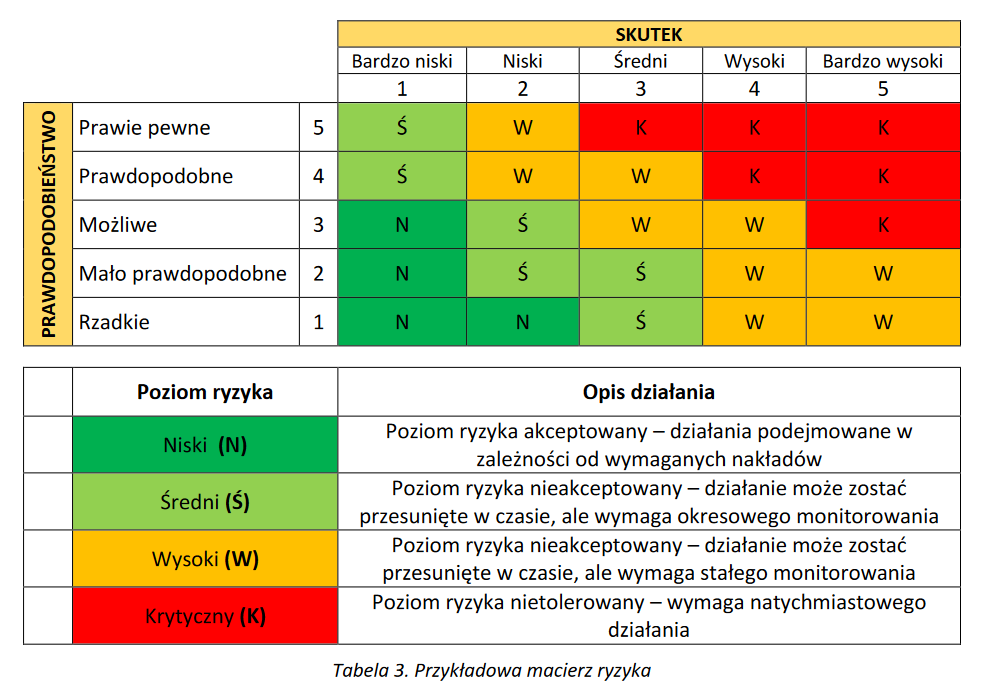

Najprostszą metodą jest zdefiniowanie poziomu ryzyka jako iloczynu prawdopodobieństwa i skutków wystąpienia danego incydentu. Do tego celu wykorzystuje się tzw. macierz ryzyka. Przykład poniżej.

Źródło: Poradnik GIODO „Jak stosować podejście oparte na ryzyku”, s. 23, kwiecień 2018

Czy RODO określa zakres oceny ryzyka?

Tak. Jak już wiemy RODO nie narzuca metodyki przeprowadzania, ale daje nam wskazówki jakie elementy muszą być uwzględnione w naszej ocenie ryzyka.

Wytyczne znajdziemy w art. 35 ust. 7 RODO:

Ocena powinna zawierać co najmniej:

- opis planowanych operacji przetwarzania i celów przetwarzania,

- ocenę, czy operacje przetwarzania są niezbędne oraz proporcjonalne w stosunku do celów,

- ocenę ryzyka naruszenia praw lub wolności osób, których dane dotyczą,

- wskazanie środków planowanych w celu zaradzenia ryzyku i zapewnieniu zgodności z RODO.

Czy możliwa jest ocena skutków bez IOD-a?

Nie. Jeśli IOD został powołany Administrator danych nie ma możliwości jego pominięcia w procesie.

Wynika to z treści art. 35 ust. 2 RODO:

Dokonując oceny skutków dla ochrony danych, administrator konsultuje się z inspektorem ochrony danych, jeżeli został on wyznaczony.

Ponadto, oprócz ścisłej współpracy pomiędzy Administratorem, Inspektorem ochrony danych wskazana jest również współpraca z podmiotem przetwarzającym, na każdym z etapów dokonywania oceny skutków dla ochrony danych.

Podsumowanie

Ocena ryzyka jest procesem, w którym opisujemy przetwarzanie, oceniamy niezbędność i proporcjonalność przetwarzania. To wszystko, aby właściwie zarządzać ryzykiem wynikającym z przetwarzania danych osobowych. Co oznacza, że szacujemy ryzyko naruszenia praw lub wolności osób, których dane dotyczą poprzez ocenę ryzyka i ustalenie środków mających mu zaradzić.

Metoda szacowania ryzyka może być opracowana przez samego Administratora, zapożyczona, zmodyfikowana i dostosowana do jego potrzeb.

Najważniejsze, aby wybrana metoda pozwalała na rzetelną i obiektywną ocenę i zapewniała realizację zasady rozliczalności.

Pamiętajmy, że:

Dokonanie oceny pozwala wykazać administratorowi, że podjął odpowiednie środki w celu zapewnienia przestrzegania przepisów RODO w jego organizacji.

W następnym artykule przedstawię więcej szczegółów dotyczących poszczególnych etapów oceny ryzyka.

Źródła:

- Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia dyrektywy 95/46/WE (ogólne rozporządzenie o ochronie danych)

- Wytyczne dotyczące oceny skutków dla ochrony danych oraz pomagające ustalić, czy przetwarzanie „może powodować wysokie ryzyko” do celów rozporządzenia 2016/679 Przyjęte w dniu 4 kwietnia 2017 r. Ostatnio zmienione i przyjęte w dniu 4 października 2017 r.

- Kaczmarek, M. Młotkiewicz, A. Łapińska, A. Miłocha, M. Mazur, konsultacja J. Zawiła-Niedźwiedzki, Poradnik RODO. Podejście oparte na ryzyku, cz. 1 i 2, Jak stosować podejście oparte na ryzyku?, maj 2018,

- Materiały ze szkolenia dla IOD „Ocena skutków dla ochrony danych osobowych”, szkolenie zorganizowane 19 grudnia 2918 r przez UODO

dla m ie te wszystkie tłumaczenie szeroko rozumianej analizy ryzyka to zwykły bełkot, ktòry niczego nie wyjaśnia. A CO DO ryzyka, to nie trzeba tu nic szacować i przeprowadzać skomplikowanych kalkulacji bo żeby to zrobić należałoby uwzględnić x niewiadomych. Prostsze jest już obstawiać mecz u bukmachera, ten przynajmniej wskazuje na gotowe zdarzenia które mogą się wydarzyć.

Dzień dobry:-) ocena ryzyka nie należy do łatwych zadań. Najistotniejsze jest to, aby metodę szacowania ryzyka dostosować do wielkości i złożoności organizacji. Dla małej firmy proces nie musi być aż tak złożony jak np. dla dużej korporacji. Problem z oceną ryzka wg RODO polega na tym, że Administrator sam wybiera sposób w jaki dokona szacowania- najważniejsze aby był efektywny. Pozdrawiamy!

Czy na podstawie oceny ryzyka jest konieczność robienia DPIA?

Dzień dobry w naszej opinii DPIA będzie konieczne tylko w sytuacji gdy w wyniku oceny ryzyka stwierdzimy, że operacje przetwarzania mogą powodować wysokie ryzyko naruszenia praw lub wolności osób fizycznych Pozdrawiamy

w naszej opinii DPIA będzie konieczne tylko w sytuacji gdy w wyniku oceny ryzyka stwierdzimy, że operacje przetwarzania mogą powodować wysokie ryzyko naruszenia praw lub wolności osób fizycznych Pozdrawiamy

„Czy możliwa jest ocena ryzyka bez IOD-a?

Nie. Jeśli IOD został powołany Administrator danych nie ma możliwości jego pominięcia w procesie. Wynika to z treści art. 35 ust. 2 RODO”

Szacowanie ryzyka i ocena skutków to nie to samo. :/

Dzień dobry, dziękujemy za trafną uwagę

Dzień dobry, czy można udostępnić rodzicom monitoring z treningu jeżeli mają podejrzenia, że trener zachowywał się agresywnie wobec ich dzieci.

Dzień dobry, ostateczną decyzję o udostępnieniu nagrań z zapisu treningu powinien podjąć administrator danych – kierując się postanowieniami regulaminu monitoringu, o ile takowy posiada. Najistotniejszym elementem jest sprawdzenie zasadności takiego wniosku. Należy zwrócić uwagę, że na nagraniu może być przetwarzany nie tylko wizerunek trenera. Pozdrawiamy!

Witam,

jak ocenić ryzyko związane z użyciem kodu śledzącego np. któregoś z kodów Google’owych?

Pozdrawiam,

Przemek

Witamy należałoby w pierwszej kolejności ustalić listę zagrożeń i rozważyć możliwość ich realizacji. Pamiętajmy, że ocenę ryzyka wg RODO powinniśmy odnieść do konkretnego procesu, w którym przetwarzane są dane osobowe. Pozdrawiamy!

należałoby w pierwszej kolejności ustalić listę zagrożeń i rozważyć możliwość ich realizacji. Pamiętajmy, że ocenę ryzyka wg RODO powinniśmy odnieść do konkretnego procesu, w którym przetwarzane są dane osobowe. Pozdrawiamy!

Tylko właśnie skąd wziąć informacje o potencjalnym źródle zagrożeń. Jedyną oczywistością jest tutaj ryzyko udzielenia dostępu do informacji na urządzeniu końcowym użytkownika bez jego świadomej, jednoznacznej i dobrowolnej zgody (pomijam na razie kwestie międzynarodowego transferu). Inne zagrożenia są zupełnie enigmatyczne. Nie wiem czy w analizie przytaczać treści filmów the great hack i socia dilemma? Temat jest dość powszechny i chyba zagrożenia są bardzo podobne u każdego administratora. Ciekawy jestem jakie ryzyka brali pod uwagę inni w swojej analizie. Np. czy Państwo mieliście okazje robić taka analizę? Z góry dziekuje za wszelkie sugestie.

Temat jest dość powszechny i chyba zagrożenia są bardzo podobne u każdego administratora. Ciekawy jestem jakie ryzyka brali pod uwagę inni w swojej analizie. Np. czy Państwo mieliście okazje robić taka analizę? Z góry dziekuje za wszelkie sugestie.

tak, większość zagrożeń jest podobna i tu jak najbardziej można korzystać z doświadczeń innych administratorów Oczywiście w niektórych procesach będziemy mieli indywidualne zagrożenia. Ta kwestia do ustalenia z ekspertem w dziedzinie IT. Sugerujemy „burzę mózgów” wśród osób mających największą wiedzę o procesie, który będzie poddany analizie

Oczywiście w niektórych procesach będziemy mieli indywidualne zagrożenia. Ta kwestia do ustalenia z ekspertem w dziedzinie IT. Sugerujemy „burzę mózgów” wśród osób mających największą wiedzę o procesie, który będzie poddany analizie

uuu nie było ostrzeżenia o użyciu gravatara

już pracujemy nad tym

Super